Hoy en día, son muchos los factores de riesgo que pueden afectar a los entornos industriales, donde la seguridad puede verse mermada por circunstancias medioambientales extremas e impredecibles, afectando inclusive el hardware, ya que los productos que soportan las soluciones de seguridad no están diseñados para resistir condiciones que estén fuera de espacios operativos limpios, silenciosos y controlados. Asimismo, dichos entornos podrían verse afectados por ataques cibernéticos que causen una interrupción o una denegación total del servicio a prestar, por ejemplo, mediante un ransomware en la red informática.

En este contexto, es imprescindible contar con normas y estándares para abordar la ciberseguridad de las tecnologías operativas en sistemas de automatización y control, y por eso queremos profundizar el tema de la norma.

Antes de desarrollar este tema, es importante entender que existen medidas eficaces de ciberseguridad para proteger los datos y la información frente a diferentes ataques de ciberdelincuentes. A este conjunto de medidas se lo denomina normas, y hoy hablaremos precisamente de la norma IEC (International Electrotechnical Commission) 62443.

Esta norma tiene como objetivo alcanzar la seguridad de los sistemas de automatización y control industrial, también llamados IACS (Industrial Automation and Control System), teniendo en cuenta su diseño, gestión, implementación y monitoreo.

Las responsabilidades para mantener la ciberseguridad de las IACS se definen a través de una determinada jerarquía. Para una mejor comprensión, es necesario aclarar las funciones de las entidades que se ven directamente afectadas por la norma.

El propietario de activo es una persona u organización que es responsable de uno o más IACS (Asset Owner - AO).

El integrador de sistemas crea los IACS para los propietarios de activos mediante la integración de hardware y software de varios fabricantes (System Integrator - SI).

El fabricante de productos diseña y crea los componentes que el integrador de sistemas utiliza para construir el sistema de automatización (Product Manufacturer – PM).

Dentro de la norma IEC 62443, cada una de estas entidades tiene obligaciones y responsabilidades definidas, pero también percibe diferentes beneficios.

El propietario tiene como ventaja la capacidad de definir el nivel de seguridad requerido, con respecto a un determinado nivel de amenaza, sin tener que definir la funcionalidad que se requiere de cada componente individual.

El integrador de sistemas no posee la misma libertad que el propietario, ya que la norma le adjudica una declaración inequívoca de los requisitos de seguridad del propietario del activo, lo que también constituye una ventaja para el éxito de la ejecución del proyecto.

Al fabricante de productos la norma le solicita que informe de las capacidades de seguridad que tienen sus productos. Gracias a esto, los posibles clientes podrán comparar los productos de diferentes fabricantes.

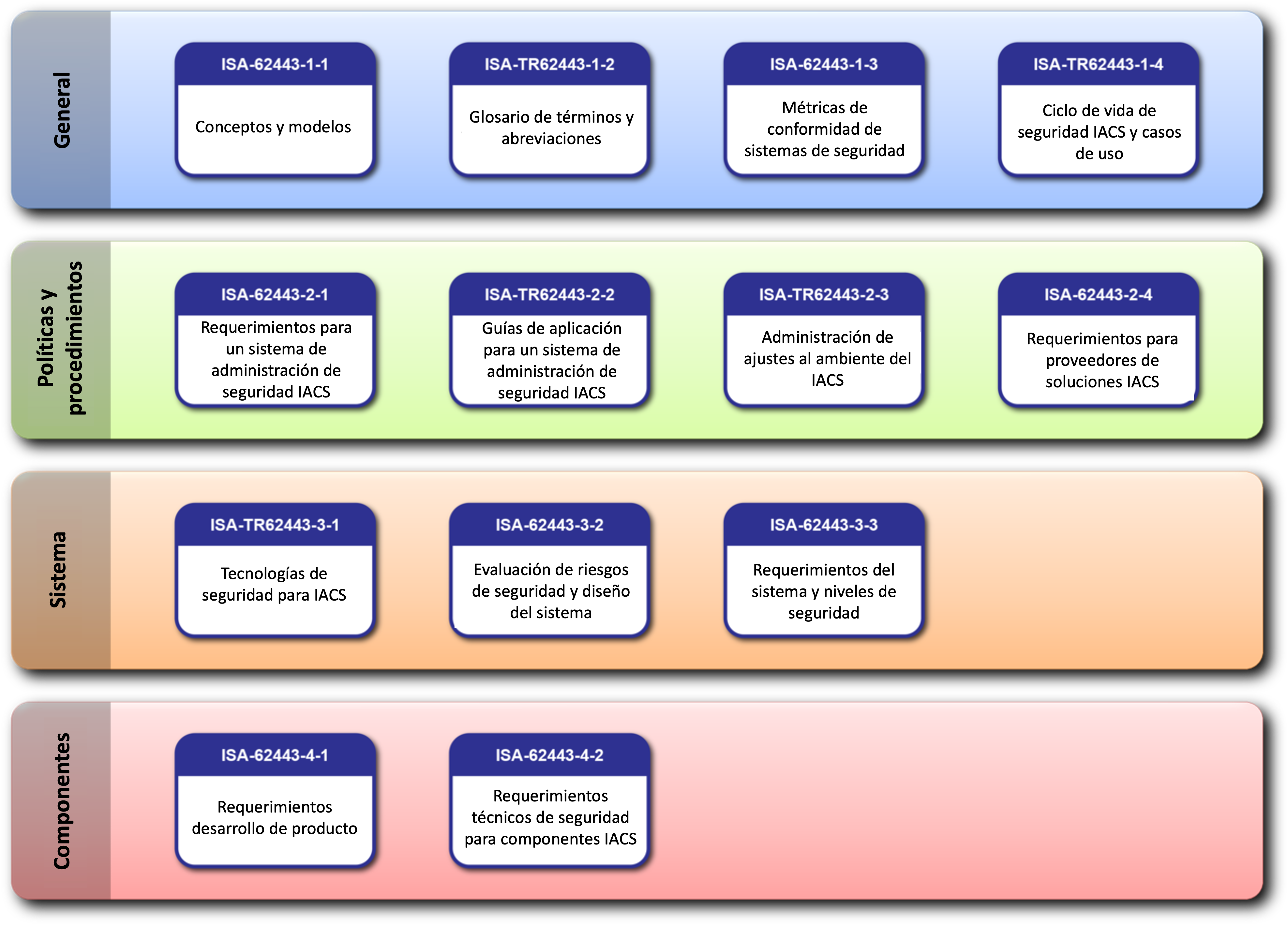

Si profundizamos más, podemos identificar que la norma IEC 62443 se desglosa en una serie de normas que a su vez se pueden distribuir en cuatro categorías.

Diagrama de la serie de normas IEC 62443. Fuente: https://gca.isa.org/blog/structuring-the-isa-iec-62443-standards

- General: en esta categoría se encuentran los conceptos fundamentales, modelos de referencia y la terminología. Forman la base para las otras categorías.

- Políticas y procedimientos: contiene una guía para construir y mantener un programa de gestión de ciberseguridad, incluyendo las políticas de seguridad y la gestión de riesgos.

- Sistema: categoría compuesta por las tecnologías de protección y los requerimientos para alcanzar un nivel de seguridad determinado, utilizando métodos de mitigación.

- Componente: aquí se definen los requisitos técnicos de ciberseguridad que se deben cumplir durante el ciclo de vida de desarrollo de los productos.

Al haber visto los roles dentro de la norma y conocido sus categorías, ahora podemos comenzar a hablar de sus interacciones.

Por ejemplo, si una empresa que provee energía decide proteger su red, IEC 62443-2 le permitirá diseñar su política de ciberseguridad. También le dará a conocer qué puede obtener de sus integradores de sistemas. La norma le permitirá confirmar que el integrador de sistemas le haya brindado productos seguros, que fueron definidos de acuerdo con sus políticas, procedimientos y evaluación de riesgos de seguridad.

Con respecto al integrador de sistema, la norma IEC 62443-3 lo ayudará a evaluar los requerimientos del propietario del activo y sistematizarlos. Asimismo, le brindará un método para identificar si los componentes comprados al fabricante del producto se han desarrollado de forma segura y si son compatibles con los requerimientos del propietario.

En el caso del fabricante, IEC 62443-4 le aportará lo necesario para diseñar sus productos de forma segura, de manera que cumplan con los requisitos del integrador de sistemas.

Hasta ahora hemos mencionado la seguridad de forma reiterativa, por la sencilla razón que los productos se seleccionarán en función del nivel de amenaza percibido. Por eso, es importante saber que la norma distingue diferentes niveles de seguridad (SL – Security Levels), según el origen del ataque y sus posibles consecuencias.

- Nivel 0: no se requieren protecciones de seguridad para el producto.

- Nivel de seguridad 1: requiere de protección contra incidentes no intencionados.

- Nivel de seguridad 2: requiere de protección contra incidentes intencionados, con medios que evitan a atacantes que poseen una baja motivación o conocimiento.

- Nivel de seguridad 3: requiere de protección contra incidentes intencionados, los cuales podrían ser ocasionados por atacantes con conocimientos de IACS, tales como hacktivistas y ciberterroristas, entre otros.

- Nivel de seguridad 4: requiere de protección contra incidentes intencionados, mediante medios muy avanzados, grandes recursos, conocimientos avanzados y motivación alta, como ser organizaciones criminales y ciberejércitos.

A su vez, cada uno de estos niveles se divide en tres categorías.

SL-T (Security Level Target) es el nivel de seguridad definido por el propietario y el deseado para asegurar el buen funcionamiento de los activos. Es determinado como resultado de una evaluación de riesgos.

SL-A (Security Level Achieved) es el nivel de seguridad actual o real. Es conveniente realizar un seguimiento periódico de este, ya que suele disminuir frente a crecientes ataques complejos.

SL-C (Security Level Capability) es el nivel de seguridad que alcanza un activo cuando se configura correctamente, sin medidas de compensación adicionales. Se habla de medidas de compensación adicionales cuando es necesario agregar un elemento complementario a un producto para mejorar su seguridad.

Conociendo estos conceptos, podremos entender que si el SL-A es igual al SL-T, no sería necesario aplicar recomendaciones o contramedidas.

Pero en el caso de que el SL-A sea menor al SL-T, se deberá calcular el SL-C (Capability Security Level).

Luego de conocer todos los SL-T (Security Level Target) y los SL-C (Capability Security

Level), la compañía (AO) podrá definir un plan de acción según sus objetivos.

La norma IEC 62443-4-1 garantiza el desarrollo de un producto seguro a través de un ciclo de vida que incluye su diseño, desarrollo y posterior mantenimiento. A través de esto, los fabricantes aseguran sus productos y brindan la confianza necesaria a los integradores de sistemas. Como consecuencia, los propietarios de activos podrán contar con todo lo necesario para enfrentar posibles vulnerabilidades descubiertas en el producto.

El desarrollo seguro de un producto es un proceso de mejora continua. Para definir el cumplimiento del fabricante ante los requisitos del ciclo de vida de desarrollo seguro, se utilizan diferentes niveles de madurez.

En el primer nivel (Initial) no se identificarán cumplimientos.

En el segundo nivel (Managed) el fabricante tiene procedimientos de cumplimiento, pero no son todos utilizados durante el desarrollo del producto.

En el tercer nivel (Defined) el fabricante ha cumplido los requisitos de al menos un producto de acuerdo con los procesos de desarrollo seguro.

El cuarto nivel (Improving) indica que el fabricante ha implementado procesos documentados de mejora continua.

Si, al finalizar el ciclo de vida de desarrollo seguro, el fabricante posee un nivel de madurez Managed o superior, se podría afirmar que opera con IEC 62443-4-1.

Para finalizar, podemos decir que la aplicación de la norma IEC 62443 beneficia por igual a los propietarios de activos, integradores de sistemas y fabricantes de productos.

Hoy en día, diferentes industrias exigen la aplicación de esta norma para prevenir posibles ciberataques, ya que da la posibilidad de ser proactivo ante la presencia de cualquier anomalía.

En los siguientes artículos seguiremos hablando sobre infraestructuras críticas y lo referido a ellas.

Anexo

Listado de normas que integran IEC 62443

- IEC 62443-1-1 “Models and Concepts”

- IEC TR 62443-1-2 “Master Glossary of Terms and Abbreviations”

- IEC 62443-1-3 “System Security Compliance Metrics”

- IEC TR 62443-1-4 “Security Life Cycle and Use Cases”

- IEC 62443-2-1 “Requirements for an IACS Security Management System

- IEC TR62443-2-2 “Operating a Control Systems Security Program”

- IEC TR 62443-2-3 “Patch Management in the IACS Environment”

- IEC 62443-2-4 “Certification of IACS supplier security policies and practices”

- IEC TR62443-3-1 “Security Technologies for IACS”

- IEC 62443-3-2 “Security Risk Assessment and System Design

- IEC 62443-3-3 “System Security Requirements and Security Levels”

- IEC 62443-4-1 “Product Development Requirements”

- IEC 62443-4-2 “Technical Security Requirements for IACS Components”

Referencias

- https://isa-spain.org/diseno-de-zonas-conductos-y-canales-segun-la-normativa-iec-62443-isa99-en-una-industria-4-0-2a-parte/

- https://itcl.es/blog/iec-62443-ciberseguridad-para-soluciones-industriales/

- https://www.ingelan.com/serie-estandares-isa-iec-62443/

- https://hmong.es/wiki/IEC_62443