El Pentest de Seguridad (Prueba de Penetración) es una práctica primordial en la estrategia de seguridad de cualquier compañía. El denominado ejercicio de Pentest es un proceso sistemático y controlado mediante el cual profesionales de la ciberseguridad (generalmente denominados pentesters o ethical hackers) evalúan la seguridad de un sistema, red, aplicación o infraestructura tecnológica. El objetivo principal de un pentest es identificar, con permisos y dentro de un alcance definido, vulnerabilidades, configuraciones erróneas, debilidades en la arquitectura y otros puntos susceptibles de ser aprovechados por atacantes malintencionados.

Pentest en la historia

El concepto no es nuevo. «Conocerte a ti mismo y conocer al enemigo: solo así podrás salir airoso en numerosas batallas», recomendaba Sun Tzu en su tratado de tácticas militares El arte de la guerra hace casi 2.500 años.

Fortalezas medievales y espías infiltrados

En la Edad Antigua y Media, es muy probable que los encargados de custodiar las fortalezas se hayan planteado realizar pruebas simuladas de ataques y así verificar posibles debilidades o puntos ciegos antes de que los enemigos los descubrieran.

Imagina un señor feudal que, antes de una inminente guerra, envía a un grupo de guerreros de su total confianza para intentar infiltrarse en su propio castillo por la noche. El objetivo no es dañar las defensas, sino descubrir si hay puntos débiles: puertas mal custodiadas, guardias somnolientos o pasadizos secretos sin vigilancia.

Banqueros florentinos del Renacimiento

En la Europa del Renacimiento, los ricos banqueros que custodiaban grandes sumas de dinero y documentos valiosos podían contratar a ladrones expertos —pero de su confianza— para intentar violar la seguridad de sus bóvedas. Si estos «ladrones contratados» tenían éxito, el banquero sabría en qué invertir para reforzar candados, rejas, guardias o sistemas de alarma (por ejemplo, perros entrenados).

Ensayos en el Correo Real en la Época Victoriana

En la época en que el correo se trasladaba a caballo o en diligencia, las administraciones postales podían ordenar a un grupo de mensajeros de confianza simular ataques o robos del correo en ruta. Si descubrían puntos vulnerables (senderos solitarios, falta de escolta, tiempos predecibles), podían hacer ajustes para asegurar que la correspondencia real y los valores transportados llegasen a destino sin inconvenientes.

Ejercicios militares de «Equipo Rojo»

Incluso en el siglo XX, antes de la ciberseguridad, las unidades militares llevaban a cabo ejercicios en los que un «equipo rojo» (un grupo de soldados propios que simulan ser enemigos) intentaba penetrar las defensas de una base, un campamento o un almacén estratégico. Esto permitía a los comandantes evaluar la eficacia de sus guardias, dispositivos de alarma, barreras físicas y así corregir debilidades antes de enfrentarse a un enemigo verdadero.

Tiger Teams y el Pentágono

Desde la década de los 70, el gobierno de Estados Unidos ha venido implementando los llamados "Tiger Teams", que fueron antecesores de nuestros actuales Equipos Rojos o Red Teams, para poner a prueba la seguridad de las redes, como ArpaNet en su momento. Esto se justificó aún más con la aparición del Morris Worm en 1988, primer gusano informático que colapsó la Arpanet, lo que afectó también a otras entidades importantes como la NASA.

El Servicio Digital de Defensa de Estados Unidos (DoD) puso en marcha «Hack the Pentagon» en 2016, el primer programa de recompensas (Bug Bounty) por fallos del gobierno federal. El programa Hack the Pentagon ha involucrado a cientos de hackers éticos de todo el mundo para descubrir y divulgar legalmente vulnerabilidades en los activos del DoD. La primera Política de Divulgación de Vulnerabilidades del DoD estableció una vía 24/7 para que los expertos en seguridad divulgaran de forma segura vulnerabilidades en sitios web y aplicaciones públicas del DoD.[1]

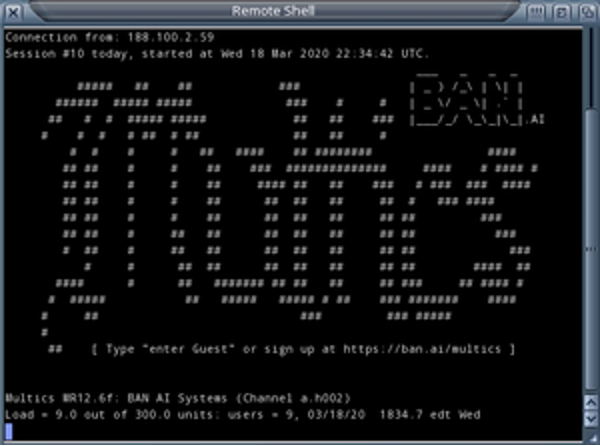

En 1974, la Fuerza Aérea de Estados Unidos publicó los resultados de un análisis de vulnerabilidades de lo que hasta entonces era el sistema operativo más seguro disponible en la industria. Se trataba de MULTICS, el cual comercialmente no tuvo tanto éxito, pero que tuvo mucha influencia sobre lo que vendría en años posteriores[2].

Tipos de Pentest

Es primordial que primero tengamos claro qué tipo de Pentest necesitamos realizar.

Desde un punto de vista básico, existen tres tipos: blackbox, greybox, y whitebox, diferenciados según el nivel de conocimiento previo que el evaluador tiene sobre el sistema:

- Blackbox: sin conocimiento previo sobre el alcance.

- Greybox: conocimiento parcial sobre el alcance o con cierto nivel de acceso previamente autorizado.

- Whitebox: conocimiento completo del sistema, con acceso completo.

Otro aspecto a considerar son los target, es decir, sobre qué activos necesito realizar las pruebas de seguridad. A esto se le llama alcance del Pentest. Por ejemplo, la metodología OSSTMM[3] define tres clases (físico, señales y comunicaciones), y cinco canales (humano, físico, inalámbrico, telecomunicaciones y redes de datos):

Clase | Canal | Descripción |

|---|---|---|

Seguridad Física (PHYSSEC) | Humano | Compromete el elemento humano de la comunicación, donde la interacción es física o psicológica. |

Físico | Pruebas de seguridad física, donde el canal es tanto físico como no electrónico en su naturaleza. Estas pruebas comprenden el elemento tangible de la seguridad, donde la interacción requiere esfuerzo físico o un transmisor de energía para su manipulación. | |

Seguridad de Señales (SPECSEC) | Inalámbrico | Comprende todas las comunicaciones, señales y emanaciones electrónicas que tienen lugar en el espectro electromagnético conocido. |

Seguridad de las Comunicaciones (COMSEC) | Telecomunicaciones | Comprende todas las redes de telecomunicaciones, digitales o analógicas, donde la interacción se produce a través de líneas telefónicas o líneas similares previamente establecidas. |

Redes de datos | Comprende todos los sistemas electrónicos y redes de datos, donde la interacción se realiza a través de cableado y líneas de red cableadas establecidas. |

Cumplimiento Normativo

Muchas normativas y estándares de seguridad, como ISO/IEC 27001, PCI DSS, NIST y GDPR, mandatan a las organizaciones la realización de pruebas regulares de seguridad para garantizar la protección de datos y sistemas críticos. Algunos ejemplos que aplican en Chile se desarrollan a continuación.

LEY MARCO DE CIBERSEGURIDAD

En Chile, la reciente y ya vigente Ley Marco de Ciberseguridad establece en su artículo 8, inciso d):

«Realizar continuamente operaciones de revisión, ejercicios, simulacros y análisis de las redes, sistemas informáticos y sistemas para detectar acciones o programas informáticos quecomprometan la ciberseguridad y comunicar la información relativa a dichas acciones o programas al Equipo de Respuesta de Incidentes (CSIRT) Nacional, en la forma que determine el reglamento.»

Recopilación actualizada de normas (RAN) 20-10

La Recopilación actualizada de normas (RAN) de la Comisión para el Mercado Financiero establece en el capítulo 20-10 disposiciones basadas en buenas prácticas, consideradas como lineamientos mínimos para ser cumplidos por las entidades en la gestión de la seguridad de la información y ciberseguridad. En la sección 4.1, referida a la protección de los activos críticos de ciberseguridad y detección de amenazas y vulnerabilidades, mandata que:

«La entidad realiza en forma regular, con el suficiente alcance y profundidad, pruebas de seguridad a su infraestructura tecnológica para detectar las amenazas y vulnerabilidades que pudieran existir, tales como pentesting y/o ethical hacking. Sus resultados son gestionados por las respectivas áreas, según sus responsabilidades, y comunicados al directorio al menos semestralmente, quedando evidencia en las actas de los análisis y acuerdos adoptados sobre las acciones a seguir.»

Payment Card Industry Data Security Standard (PCI DSS)

Estándar para la industria de medios de pago que utilizan tarjetas de crédito, en su última actualización (PCI DSS 4.0.1). El alcance de los requerimientos PCI DSS abarca lo que se llama CDE o Entorno de Tarjetahabiente; es decir, sobre todos aquellos activos tecnológicos que almacenan, procesan o transmiten datos de tarjetahabientes. El requerimiento 11 de PCI DSS es explícito en requerir la realización de ejercicios de Pentest sobre su entorno CDE. El PCI Council aclara para su última actualización[4]:

- Las pruebas desde el interior de la red (o «pruebas de penetración internas») significan pruebas desde el interior del CDE y hacia este desde redes internas confiables y no confiables.

- Las pruebas desde el exterior de la red (o «pruebas de penetración externas») son las que se realizan en el perímetro externo expuesto de las redes de confianza y los sistemas críticos conectados o accesibles a redes públicas.

- Los reportes de las pruebas de penetración deben almacenarse, al menos, durante doce

- Las vulnerabilidades explotables identificadas en este ejercicio deben corregirse de acuerdo con los niveles de riesgo definidos por la organización ( 11.4.4).

- En el caso de proveedores multi-tenant, deberán proveer evidencia a sus clientes de que las pruebas de penetración de su infraestructura se han ejecutado con éxito y permitir que estos realicen sus propias pruebas (req. 11.4.7). Este control será aplicable a partir del 31 de marzo de 2025.

Otro cambio importante se da para los Escaneos de vulnerabilidades internos. Probablemente uno de los cambios más relevantes en PCI DSS es el de la inclusión del concepto de “escaneos autenticados” (authenticated scanning). Este enfoque permite que los escaneos internos trasciendan la detección de vulnerabilidades desde el punto de vista de red y evolucionen hacia la identificación de vulnerabilidades desde el punto de vista del activo (host), lo que da mayor visibilidad a los resultados e incorporando no solo las vulnerabilidades de los servicios publicados en las redes de datos, sino también las del software local y su configuración. Para ello, la entidad debe establecer credenciales de autenticación con suficientes privilegios para que puedan ser usadas por la herramienta de escaneos. En el caso de que el dispositivo no soporte autenticación, es necesario documentar esta excepción. (req. 11.3.1.2). Este control será aplicable a partir del 31 de marzo de 2025.

Aunque la compañía no esté regida por el cumplimiento PCI DSS, se sugiere igualmente tomarlo como una guía, ya que es una base sólida de requisitos de .

NIST

NIST[5] define un proceso de prueba de intrusión que se puede revisar en su documentación oficial NIST 800-115.

Council of registered ethical security testers (CREST)

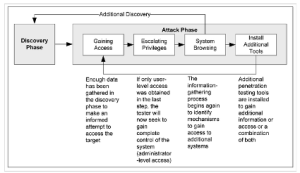

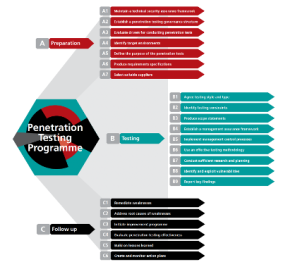

El Consejo de Probadores de Seguridad Ética Registrados dispone de una excelente guía paso a paso[6] para gestionar y llevar a cabo ejercicios de Pentest. Lo descomponen en tres grandes etapas que, a su vez, se subdividen en veintidós tareas detalladas en el siguiente diagrama:

Evolución del Pentest

La evolución de los Pentests se centra en adaptarse a amenazas modernas y dinámicas. El enfoque ha pasado de pruebas tradicionales puntuales hacia estrategias como el Red Teaming, que simula ataques avanzados y continuos para evaluar la seguridad global de la organización, incluyendo vectores tales como la ingeniería social, la explotación de sistemas y las pruebas de respuesta defensiva. Además, herramientas automatizadas y el uso de inteligencia artificial (IA) están transformando los Pentests, permitiendo análisis predictivos basados en patrones de ataque históricos y escaneos constantes en redes y aplicaciones para reducir la dependencia de esfuerzos manuales.

Pentest as a Service (PTaaS)

El auge de la nube y la adopción de infraestructura como código (IaC) han impulsado un enfoque especializado en detectar configuraciones erróneas y vulnerabilidades en entornos híbridos y multicloud. Asimismo, los Pentests continuos, habilitados por plataformas de Pentesting-as-a-Service (PTaaS), integran pruebas de seguridad en los ciclos de desarrollo integrados con seguridad y operaciones (DevSecOps), y ofrecen acceso a reportes en tiempo real, favoreciendo un modelo de evaluación constante.

PTaaS es un modelo relativamente nuevo dentro del ámbito de la ciberseguridad que consiste en ofrecer pruebas de seguridad continuas y bajo demanda a través de plataformas en la nube, en lugar de realizar un pentest tradicional puntual y estático.

Características principales de PTaaS:

- Disponibilidad continua:

En vez de limitarse a evaluaciones anuales o semestrales, PTaaS permite realizar pruebas de manera periódica y cuando se requiera, proporcionando visibilidad constante del estado de seguridad. - Plataforma centralizada:

Generalmente, se utiliza una plataforma en línea que consolida hallazgos, reportes, documentación, herramientas y resultados, facilitando la interacción entre el equipo de seguridad y la organización. - Colaboración en tiempo real:

Los equipos de pentesters y las compañías pueden comunicarse directamente a través de la plataforma, lo que agiliza el proceso de corrección de vulnerabilidades y la obtención de asesoramiento. - Escalabilidad y flexibilidad:

Este modelo se adapta fácilmente a las necesidades de la organización, permitiendo ajustar el alcance, la frecuencia y la intensidad de las pruebas según la evolución del sistema o las cambiantes amenazas.

IoT y OT

Por otro lado, los entornos de IoT (Internet de las Cosas) y los sistemas críticos de tecnología operativa (OT, Operational Technology) han comenzado a recibir atención especializada en el ámbito de las pruebas de seguridad. Estos entornos abarcan dispositivos conectados como sensores, cámaras, termostatos, actuadores y sistemas industriales que están integrados en procesos esenciales de operación, tanto en el ámbito privado como en infraestructuras críticas de un país.

La creciente conectividad de estos dispositivos a redes digitales los convierte en objetivos potenciales para actores maliciosos, quienes podrían utilizarlos como puntos de entrada para comprometer redes completas o interrumpir operaciones críticas. Los ataques dirigidos a estos sistemas pueden tener consecuencias devastadoras, especialmente cuando afectan servicios esenciales como:

- Energía y electricidad: Los sistemas SCADA (Control de Supervisión y Adquisición de Datos) y dispositivos IoT que regulan plantas eléctricas pueden ser manipulados para causar apagones masivos.

- Transporte: Sensores y dispositivos que gestionan el tráfico, aeropuertos o redes ferroviarias pueden ser interrumpidos, afectando la movilidad y la logística de un país.

- Salud: Dispositivos médicos conectados, como monitores de pacientes o sistemas de administración de medicamentos, son susceptibles a ser atacados, poniendo en riesgo vidas humanas.

- Abastecimiento de agua: Los sistemas de control que monitorean y distribuyen el agua pueden ser manipulados para cortar el suministro o comprometer la calidad del agua potable.

El impacto potencial de ataques en estos sectores ha elevado la prioridad de proteger las infraestructuras críticas, no solo desde una perspectiva tecnológica, sino también estratégica. Gobiernos, empresas y organizaciones internacionales están implementando estándares específicos para garantizar la seguridad de los dispositivos IoT y OT, como el NIST Cybersecurity Framework y el estándar IEC 62443 para sistemas industriales.

Pruebas de penetración específicas para IoT y OT incluyen enfoques adaptados a estos entornos únicos, como:

- Evaluación de vulnerabilidades específicas de hardware: Identificar fallos en chips, interfaces físicas (como puertos USB) o firmware.

- Pruebas de red segmentada: Validar que los dispositivos conectados están aislados adecuadamente de redes críticas para minimizar el impacto de un ataque.

- Simulación de ataques reales: Reproducir amenazas como acceso no autorizado, manipulación de datos o intercepción de comunicaciones (por ejemplo, ataques man-in-the-middle).

- Análisis de la comunicación IoT: Examinar protocolos específicos como MQTT, CoAP o Zigbee, que a menudo tienen configuraciones inseguras.

En el contexto de infraestructuras críticas, proteger estos entornos no solo implica blindar dispositivos y redes, sino también asegurar la resiliencia del sistema completo. Esto incluye planes de respuesta a incidentes, detección temprana de intrusiones y una colaboración estrecha entre sectores públicos y privados.

La relevancia de estas pruebas radica en que las amenazas no solo comprometen la seguridad cibernética, sino también la estabilidad económica, social y política de un país. La protección de IoT y OT en infraestructuras críticas ya no es un lujo, sino una necesidad estratégica de seguridad nacional.

Pentest AI

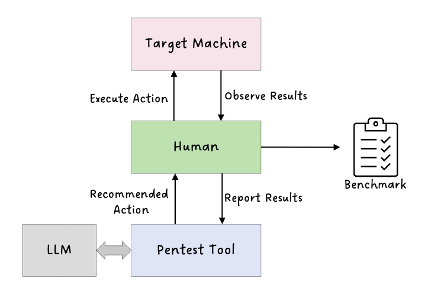

Actualmente se está estudiando la posibilidad de automatización a través de Large Language Models (LLM), lo que podría racionalizar el proceso. Por ejemplo, una de las investigaciones[7] mostró una comparativa de los desempeños de dos productos: Llama 3.1 y GPT-4o:

- Llama 3.1 mostró un desempeño superior a GPT-4o en tareas de baja y media complejidad, particularmente en técnicas generales y explotación.

- Ambos modelos fallaron en completar pruebas de penetración de principio a fin sin intervención humana.

A pesar de estos tempranos esfuerzos, actualmente las soluciones de AI carecen de razonamiento práctico y a menudo olvidan información previa, lo que afecta su rendimiento en etapas avanzadas del proceso. Tareas como explotación y escalamiento de privilegios resultaron ser las más desafiantes en este estudio.

El diagrama muestra una evaluación comparativa actual del Pentest basado en LLM. Proceso: Las acciones sugeridas por LLM son ejecutadas por operadores humanos. Se proporciona información a la herramienta Pentest basada en LLM y los operadores humanos evalúan el rendimiento de la herramienta. Pentest, y los operadores humanos evalúan el rendimiento de la herramienta durante todo el proceso. El objetivo futuro es minimizar la interacción humana en este proceso.

Human Pentest

Finalmente, los Pentest están incorporando de manera más robusta la ingeniería social, simulando ataques como phishing, vishing, pretexting o baiting para evaluar la resiliencia humana dentro de las organizaciones. Esto refuerza una visión integral de la seguridad, abarcando tanto los aspectos tecnológicos como los humanos, mientras las empresas buscan servicios que prioricen la seguridad estratégica más allá de auditorías técnicas aisladas. El uso de Pentest en sistemas biométricos también tendrá un gran auge, debido a que será exigido por normativa.

Conclusiones

Incorporar ejercicios de Pentest sobre activos críticos es fundamental, ya que permite identificar las brechas o vulnerabilidades existentes de una manera temprana, lo que permite mitigar y estar mejor protegidos.

Es muy importante realizar estas pruebas lo más temprano posible dentro del ciclo de desarrollo o implementación. Deberían considerarse como parte de las etapas de QA, y contar siempre con presupuesto para su realización dentro de los proyectos.

Si bien es cierto los Pentest están limitados a un tiempo y un alcance determinado, son ejercicios necesarios y fundamentales, y deben ser complementados con otras revisiones de seguridad.

A pesar de los avances en inteligencia artificial, los LLMs actuales necesitan intervención humana y no son capaces de realizar pruebas de penetración completamente automatizadas.

Y entonces, ¿por qué no estás haciendo Pentest?

Referencias:

[1] Hack the Pentagon, disponible en: https://hackthepentagon.mil/, [consulta: 6 de diciembre de 2024]

[2] Karger, Paul A. y Roger R. Schell. “Thirty Years Later: Lessons from the Multics Security Evaluation.” Proceedings of the 18th Annual Computer Security Applications Conference. IEEE, 2002, pp. 119-126.

[3] ISECOM, OSSTMM 3: The Open Source Security Testing Methodology Manual, disponible en: https://www.isecom.org/OSSTMM.3.pdf, [consulta: 6 de diciembre de 2024].

[4]PCI Security Standards Council, "Document Library", disponible en: https://www.pcisecuritystandards.org/document_library/, [consulta: 6 de diciembre de 2024]

[5] NIST, Special Publication 800-115: Technical Guide to Information Security Testing and Assessment, disponible en: https://www.nist.gov/privacy-framework/nist-sp-800-115, [consulta: 6 de diciembre de 2024]

[6] CREST, Penetration Testing Guide, disponible en: https://www.crest-approved.org/wp-content/uploads/2022/04/CREST-Penetration-Testing-Guide-1.pdf, [consulta: 6 de diciembre de 2024]

[7] https://arxiv.org/abs/2410.17141